A campanha de conscientização em Segurança da Informação do Projeto Segurança no Elemento Humano (SEH) é um projeto elaborado pelas instituições participantes do Colégio de Gestores de TI e Comunicação (CGTIC) das Instituições Federais de Ensino Federal Superior (IFES) da ANDIFES.

Os materiais construídos colaborativamente servirão para identificar as necessidades de conscientização, definir estratégias de comunicação eficazes e implementar programas de treinamento que promovam a cultura de segurança da informação em todos os níveis das organizações.

Clique aqui para conhecer a página do projeto.

Você sabe o que é autenticação e como melhorar sua proteção através dela? Confira dicas importantes!

Proteja a Sua Privacidade nas Redes Sociais Dicas Importantes!

Cuidados com seu roteador Wi-Fi e demais redes sem-fio

Entenda o que é um Vazamento de Dados e como ele pode te afetar!

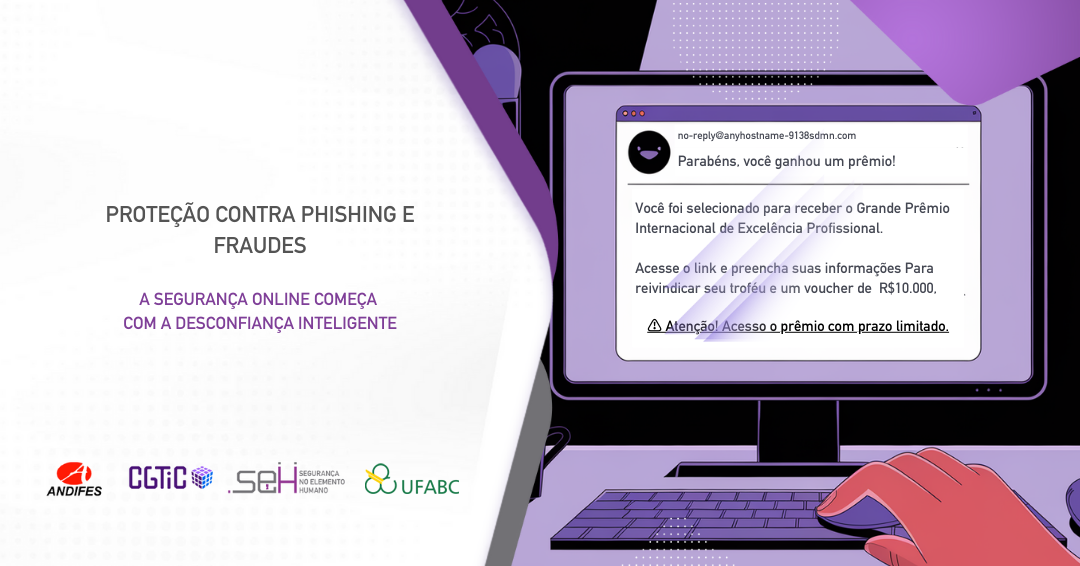

Técnica de fraude digital em que golpistas se passam por pessoas ou empresas confiáveis para roubar informações pessoais.

Programas criados para danificar sistemas, roubar dados ou permitir acesso indevido a dispositivos.

Como identificar informações falsas e evitar a propagação de desinformação.

Como informar ao usuário quais as formas mais eficazes de prevenir golpes e proteger informações pessoais.

Proteja seus dispositivos móveis com boas práticas e mantenha suas informações pessoais seguras em qualquer lugar.

Garanta a proteção dos dados corporativos e pessoais ao trabalhar fora do ambiente da empresa.

Mantenha seus arquivos sempre seguros com backups regulares e evite a perda de informações importantes.

Saiba como agir e proteger seus dados em caso de perda ou roubo do seu dispositivo móvel.

Autenticação

Você sabe o que é autenticação e como melhorar sua proteção através dela? Confira dicas importantes!

A autenticação é o processo de segurança essencial para validar a identidade de uma pessoa ou sistema, que ocorre por meio de credenciais de acesso como: Login e senha, Token de acesso e Biometria.

Como elevar sua proteção através da autenticação:

Confira mais algumas dicas e fique atento:

Credenciais são sigilosas, pessoais e intransferíveis! Seu vazamento pode levar à ocorrência de diversos crimes cibernéticos: vazamento de dados confidenciais; acesso indevido a contas institucionais; bancárias, e mail e redes sociais; e vários tipos de estelionatos.

Confira boas práticas de autenticação para melhorar sua segurança como autenticação multifator, gerenciadores de senha, autenticação em dois fatores e mais:

Como elevar sua proteção através da autenticação:

Sempre certifique-se que o sistema operacional e o navegador usados encontram-se atualizados!

O uso indevido das credenciais de acesso, pode resultar em sérios incidentes de segurança e prejuízos pessoais e às instituições. Adote boas práticas de autenticação e conheça as políticas de segurança e regulamentos institucionais relacionados pois corroboram com a prevenção de futuros transtornos, tanto para o responsável pela credencial como para a instituição.

Fique atento ao uso indevido de credenciais:

Estudos apontam que o alto poder computacional em conjunto com a Inteligência Artificial, consegue reduzir o tempo para quebra de senhas de diferentes complexidades. Por esse motivo, é importante a utilização de senhas que contenham números, símbolos, letras maiúsculas e minúsculas. Quanto maior for o seu tamanho e a combinação de caracteres, mais difícil será de ser quebrada. Aqui damos algumas dicas de como você poderá melhorar suas senhas!

Dicas para gerar uma senha complexa:

Segurança aplicada em Redes Sociais

Você sabia que suas informações pessoais podem estar mais expostas do que você imagina nas redes sociais? Com o aumento da conectividade, é essencial estar atento às configurações de privacidade para garantir que seus dados pessoais estejam protegidos.

Aqui vão algumas dicas simples, mas fundamentais para manter sua privacidade:

Você já parou para pensar sobre as informações que compartilha nas redes sociais? Embora a conectividade seja desejável, é importante ter cuidado para não expor dados demais. Aqui estão algumas práticas recomendadas para proteger sua privacidade online:

Reflita sobre a exposição de suas informações e revise suas configurações de privacidade para evitar riscos.

Golpes e fraudes nas redes sociais estão se tornando cada vez mais sofisticados. Para proteger suas informações pessoais e acadêmicas, é essencial saber como identificar possíveis fraudes. Veja como se proteger:

Fique sempre alerta para mensagens suspeitas e revise suas configurações de privacidade.

Perfis falsos são uma ameaça crescente nas redes sociais. Eles podem ser usados para obter informações pessoais ou enganar você. Aqui estão algumas dicas para evitar cair em golpes:

Sempre que perceber algo suspeito, confie na sua intuição, denuncie e proteja suas informações pessoais.

Segurança em Redes

Cuidados com seu roteador Wi-Fi e demais redes sem-fio

Cuidados com redes Wi-fi desconhecidas

Reforce a segurança de crianças e adolescentes na internet.

Para garantir uma navegação segura para crianças e adolescentes, sistemas de controle parental oferecem várias funcionalidades úteis que ajudam a supervisionar e gerenciar o acesso online.

Em muitos casos, esses sistemas permitem:

Cada marca de dispositivo ou aplicativo pode implementar tais controles de maneira específica, que podem ser consultados no manual do fabricante ou desenvolvedor. Além disso, é essencial a conscientização da família sobre os riscos do mundo digital para reconhecer as ameaças. Conversar sobre a importância deste tema com crianças e adolescentes é fundamental para uma navegação responsável.

Vazamento de Dados

Entenda o que é um Vazamento de Dados e como ele pode te afetar!

Nos dias de hoje, proteger nossos dados é essencial. Mas você já parou para pensar o que é um vazamento de dados e como ele pode impactar a sua vida?

O que é um vazamento de dados?Um vazamento de dados ocorre quando informações pessoais, como CPF, endereço, dados bancários ou senhas, são expostas de forma não autorizada. Isso pode acontecer por meio de ataques cibernéticos, descuidos ou falhas de segurança.

Por que isso é preocupante?Quando seus dados vazam, eles podem cair nas mãos de pessoas mal-intencionadas, aumentando o risco de fraudes, roubos de identidade e até mesmo invasões a contas pessoais e institucionais. Vazamentos podem levar a problemas sérios, como perdas financeiras e comprometer sua segurança e privacidade.

Como se proteger?Ao longo das próximas semanas, enviaremos dicas de segurança para você aprender como evitar esses vazamentos e proteger seus dados. Fique atento e adote essas práticas no seu dia a dia para uma navegação mais segura.

A proteção começa com a conscientização. Estamos juntos nessa jornada para tornar o ambiente digital mais seguro para todos!

Proteja seus Dados Pessoais: Saiba como evitar Vazamentos de Informações!

A segurança dos seus dados pessoais é essencial para evitar fraudes e proteger sua privacidade. Hoje, cada vez mais usamos nossos dispositivos para acessar redes sociais, fazer compras e gerenciar contas bancárias. Mas será que você sabe quais cuidados tomar para proteger suas informações?

Essas práticas simples ajudam a proteger suas informações contra fraudes e vazamentos. A segurança começa com atitudes diárias de proteção e cuidado.

Fique seguro!

Crie Senhas Fortes e Proteja sua Conta!

Você sabia que a primeira linha de defesa contra ataques digitais é uma senha forte? Uma boa senha pode proteger suas informações pessoais e evitar invasões indesejadas.

📌 Dicas para criar senhas seguras:

🔐 Teste rápido: Sua senha atual segue essas regras? Se não, é hora de atualizar e garantir mais segurança para suas informações!

Proteja o que é seu. Sua senha é mais poderosa do que você imagina!

🔒 Verificação em Dois Fatores: Proteja suas contas com mais Segurança!

Você sabia que senhas fortes nem sempre são suficientes para proteger suas contas? A Verificação em Dois Fatores (2FA) é uma camada extra de segurança que pode evitar acessos indevidos, mesmo que sua senha seja descoberta.

📌 O que é a 2FA?A 2FA exige algo além da sua senha para acessar uma conta, como um código enviado para o seu celular ou um aplicativo autenticador. Isso garante que só você consiga entrar, mesmo que outra pessoa saiba sua senha.

💡 Por que ativar a 2FA?Procure nas configurações de segurança das suas contas a opção "Verificação em Dois Fatores" ou "2FA" e siga as instruções. Em poucos minutos, você terá uma proteção muito mais robusta!

Não espere que algo aconteça. Ative a 2FA e garanta mais segurança para suas contas!

Phishing e Outros Golpes

Muitos golpes começam com mensagens de prêmios, promoções ou links suspeitos.

Para se proteger:

Prevenir é sempre melhor do que remediar.

Cuidados gerais com e-mails!

E-mails podem ser porta de entrada para ataques de phishing.

Desconfie de mensagens não solicitadas, evite anexos e links suspeitos, observe o assunto, bloqueie remetentes maliciosos e nunca compartilhe informações sensíveis por e-mail. Use senhas fortes, autenticação multifator, faça logout em dispositivos compartilhados e tenha atenção a anexos perigosos. A segurança do seu e-mail depende de hábitos simples, mas eficazes.

PIX com Segurança

Compras Online Seguras

Cuidado com Boletos Falsos

Pequenos cuidados no dia a dia evitam grandes prejuízos. Fique sempre atento e proteja suas informações digitais.

Cuidados ao Baixar Aplicativos

Revise as Permissões dos Aplicativos

Tenha controle sobre os aplicativos que instala e utiliza. Ações simples, como revisar permissões e baixar apenas de fontes seguras, fortalecem a sua segurança digital.

Dicas para com os aparelhos eletrônicos:

Dicas para uma Navegação Segura na Internet

Códigos Maliciosos

Uma botnet é uma rede de dispositivos infectados que agem como "zumbis" controlados. Esses aparelhos podem ser usados para enviar spam, espalhar vírus ou realizar ataques de negação de serviço (DDoS).

Por que não clicar em tudo que você recebe?

Links maliciosos são criados para redirecionar você para páginas com códigos perigosos, que podem infectar seu aparelho e dar ao atacante acesso a ele.

Como se prevenir:

Você sabe por que é tão importante manter seus programas atualizados? Códigos maliciosos costumam usar vulnerabilidades em sistemas e aplicativos para infectar e se espalhar.

Para se proteger, siga estas dicas:

Cuidado com aplicativos falsos

Nunca instale aplicativos que você recebe por mensagem ou links. Alguns apps parecem legítimos, mas na verdade contêm códigos maliciosos. Sempre use a loja oficial.

Não espere o pior para descobrir a importância de seus dados, sejam eles fotos, documentos ou arquivos importantes. Por isso, é fundamental fazer backups (cópias) de seus dados.

Por que fazer backups? Seus dados podem ser perdidos por causa de códigos maliciosos, como o ransomware, um software que criptografa (bloqueia) seus dados e exige um resgate para liberá-los.

Ter cópias de segurança permite que você recupere seus dados facilmente, reduzindo os transtornos causados por ataques.

Dicas para fazer seu backup:

A autenticação forte é um método de segurança que ajuda a validar a sua identidade. Ela vai além de uma simples senha, dificultando que atacantes consigam ter acesso a suas contas e informações.

Dicas para ter uma autenticação forte:

Boatos

Como identificar informações falsas e evitar a propagação de desinformação.

Boatos, também conhecidos como "fake news", são informações falsas ou distorcidas que circulam pelas redes sociais e plataformas digitais com o objetivo de enganar e desinformar. A facilidade de compartilhar essas informações pode levar a fraudes, manipulação de opiniões e, até mesmo, ao cometimento de crimes virtuais.

É essencial adotar uma postura crítica antes de compartilhar qualquer conteúdo. Aqui estão algumas dicas para ajudá-lo a identificar boatos:

Ao seguir esses passos, você contribui para a redução da desinformação e ajuda a combater os boatos. Lembre-se: não compartilhe conteúdos que você não verificou!

Verificar uma notícia é essencial para combater a desinformação e garantir que estamos repassando conteúdos confiáveis.

Dicas para verificar informações:

Seguir esses passos ajudará a garantir que o conteúdo compartilhado seja verdadeiro e de fontes confiáveis, combatendo a desinformação e promovendo um ambiente digital mais seguro.

No dia a dia, é comum compartilhar informações que recebemos nas redes sociais ou aplicativos de mensagens. Mas você sabia que, ao compartilhar um boato, mesmo sem intenção, você pode causar sérios problemas para a sociedade?

Aqui estão alguns dos principais perigos e consequências de compartilhar informações falsas:

Antes de compartilhar uma informação, verifique a fonte, o contexto e a data. Sua responsabilidade em checar informações antes de repassar é fundamental para manter um ambiente digital seguro e confiável.

Como identificar informações falsas e evitar a propagação de desinformação.

Boatos, também conhecidos como "fake news", são informações falsas ou distorcidas que circulam pelas redes sociais e plataformas digitais com o objetivo de enganar e desinformar. A facilidade de compartilhar essas informações pode levar a fraudes, manipulação de opiniões e até mesmo ao cometimento de crimes virtuais.

Aqui estão algumas dicas para ajudá-lo a identificar boatos:

Ao seguir esses passos, você contribui para a redução da desinformação e ajuda a combater os boatos. Lembre-se: não compartilhe conteúdos que você não verificou!

Comércio Via Internet

A atenção do usuário é a forma mais eficaz de prevenir golpes e proteger informações pessoais.

Cuidados Essenciais:

Ao realizar compras na internet, dê preferência ao uso do cartão virtual, ele oferece uma camada adicional de proteção, reduzindo as chances de fraude e tornando suas transações mais seguras.

Simples de utilizar, garante mais tranquilidade em suas operações financeiras.

Descontos muito altos podem esconder riscos, golpistas frequentemente utilizam promoções “imperdíveis” para enganar consumidores e aplicar fraudes.

Antes de comprar, pesquise e confirme a confiabilidade da loja, desconfie de preços fora da realidade e mantenha suas compras seguras.

Mensagens de remetentes não identificados podem representar riscos, evite clicar em links ou fazer downloads sem confirmar a procedência, pois isso pode expor seus dados ou instalar programas maliciosos no dispositivo.

Mantenha a atenção e adote hábitos seguros na navegação.

Segurança em Celulares e Tablets

As permissões são autorizações que os aplicativos pedem para acessar funções ou dados do dispositivo, como câmera, microfone, localização ou contatos. Essas permissões permitem que o app funcione corretamente, mas podem ser usadas de forma abusiva.

Como saber se uma permissão é segura ou necessária?

Gerenciar as permissões de aplicativos é uma atitude simples que fortalece a segurança e a privacidade do seu dispositivo.

Aplicativos falsos são programas maliciosos disfarçados de apps legítimos, representando um risco significativo. Eles podem roubar dados, exibir anúncios indesejados ou causar danos ao seu dispositivo.

Como identificar aplicativos falsos?

Proteger-se contra aplicativos falsos é uma atitude essencial para manter seus dados e sua privacidade em segurança.

Manter o sistema operacional e os aplicativos do seu celular ou tablet atualizados é uma das práticas mais simples e eficazes para garantir a segurança e o bom funcionamento.

Por que atualizar o sistema operacional e os aplicativos?

Dicas práticas para gerenciar atualizações

Atualizar regularmente o sistema operacional e os aplicativos é um investimento na segurança e na eficiência do seu dispositivo.

Você já pensou o que faria se perdesse seu celular? Ter a localização remota ativada é uma ferramenta eficaz para proteger seus dados e, se possível, recuperar o dispositivo.

O que é a localização remota do celular?

A localização remota é um recurso que permite rastrear o dispositivo em caso de perda ou roubo.

A ativação da localização remota é um recurso indispensável para a segurança. Previna-se e evite transtornos.

A proteção do seu celular ou tablet começa pelo bloqueio de tela. Ele é a primeira barreira contra acessos não autorizados e um dos métodos mais eficazes para proteger informações pessoais e institucionais.

Por que o bloqueio de tela é tão importante?

O bloqueio de tela é uma medida simples, mas essencial, para proteger seu dispositivo e seus dados.

O IMEI é um número único e exclusivo que identifica cada aparelho celular. Ele permite bloquear o dispositivo remotamente em casos de perda ou roubo, impedindo seu uso indevido.

Como encontrar o IMEI do meu celular?

Para que serve o IMEI?

O IMEI é uma ferramenta poderosa para proteger seu celular. Saber onde encontrá-lo e como utilizá-lo é uma medida eficaz para garantir a segurança do seu dispositivo.

Seu celular ou tablet armazena informações pessoais e profissionais, incluindo dados sensíveis. Compartilhar esses dispositivos, mesmo que temporariamente, pode colocar sua privacidade e segurança em risco.

Por que evitar compartilhar seus dispositivos?

Celulares e tablets são dispositivos pessoais e altamente sensíveis. Ao evitar compartilhá-los, você protege suas informações.

Um backup é uma cópia de segurança das informações (contatos, fotos, documentos, aplicativos). Ele garante que seus dados possam ser recuperados.

Realizar backups regulares é um hábito que garante a proteção dos seus dados e evita transtornos.

Segurança no Trabalho Remoto

Durante o trabalho remoto, proteja seus dados adotando boas práticas de conexão:

Seguindo essas práticas, você ajuda a proteger informações sensíveis e impede o acesso indevido de terceiros.

Trabalhando remotamente, estamos mais sujeitos a tentativas de phishing e de engenharia social. Alguns cuidados para evitar cair em golpes:

O uso indevido das credenciais de acesso, pode resultar em sérios incidentes de segurança e prejuízos pessoais e às instituições. Adote boas práticas de autenticação e conheça as políticas de segurança e regulamentos institucionais relacionados pois corroboram com a prevenção de futuros transtornos, tanto para o responsável pela credencial como para a instituição.

No trabalho remoto, a segurança das contas é ainda mais importante. Confira algumas orientações importantes:

No trabalho remoto, proteger dispositivos e dados confidenciais é essencial. Veja algumas práticas que vão te ajudar:

Cópia de Segurança

Um backup é uma cópia de segurança dos seus arquivos importantes, como fotos, documentos e vídeos, que é armazenada em um local separado do original. Isso garante que, caso algo aconteça com o seu dispositivo, você ainda terá acesso a esses dados.

Alguns motivos para realizar backup dos seus dados:

Backup Local

Backup Nuvem

Dica Prática: Para máxima segurança, utilize uma combinação de backup local e em nuvem. Assim, você protege seus dados contra uma ampla gama de riscos.

A recuperação de dados após incidentes é um processo técnico que na maioria das vezes, permite restaurar informações perdidas, danificadas ou excluídas incidentes. É importante ter um plano de recuperação de desastres e fazer backups regulares.

Plano de recuperação de desastres

Backups regulares

Recuperação de dados

Você já parou pra pensar no quanto dependemos de arquivos digitais hoje em dia? Fotos, documentos, contatos, projetos… tudo pode ser perdido em segundos por uma falha no sistema, roubo, vírus ou até mesmo um simples descuido.

Ter um backup atualizado é como ter um plano B sempre pronto. Ele traz segurança, evita prejuízos e te dá tranquilidade para focar no que realmente importa.

Dica: use soluções em nuvem e faça backups regulares em dispositivos externos. Seu “eu do futuro” vai agradecer!

Furto de Celular

A localização remota permite rastrear seu smartphone ou tablet em caso de perda ou roubo. Com essa função ativada, é possível visualizar o aparelho em um mapa, bloqueá-lo, apagar dados ou fazê-lo tocar um som.

Ative o recurso previamente e mantenha o dispositivo conectado à internet.

Com a localização remota configurada, você protege suas informações e aumenta as chances de recuperar seu aparelho.

O IMEI (Identificação Internacional de Equipamento Móvel) é um número único que identifica o seu celular em qualquer lugar do mundo.

Saber o IMEI é essencial para bloquear o aparelho em caso de roubo, verificar sua originalidade e solicitar assistência técnica.

Você pode encontrá-lo na caixa do dispositivo, sob a bateria, nas configurações ou digitando *#06# no teclado do celular.

Conhecer o IMEI é uma forma simples e eficaz de garantir a segurança do seu dispositivo.

Em caso de perda ou roubo do celular, o apagamento remoto permite excluir todas as informações do dispositivo à distância, como fotos, mensagens e dados pessoais.

Esse recurso, disponível em sistemas Android e iOS, protege seus dados contra acessos indevidos e fraudes.

Antes de utilizá-lo, certifique-se de ter feito backup e que o aparelho esteja conectado à internet.

Com o apagamento remoto, você mantém sua privacidade e segurança mesmo sem o celular em mãos.

Seu celular guarda informações valiosas — de fotos a dados bancários. Adotar medidas simples ajuda a manter sua privacidade e segurança.

Com essas práticas, você fortalece a segurança do seu celular e evita o acesso indevido às suas informações.